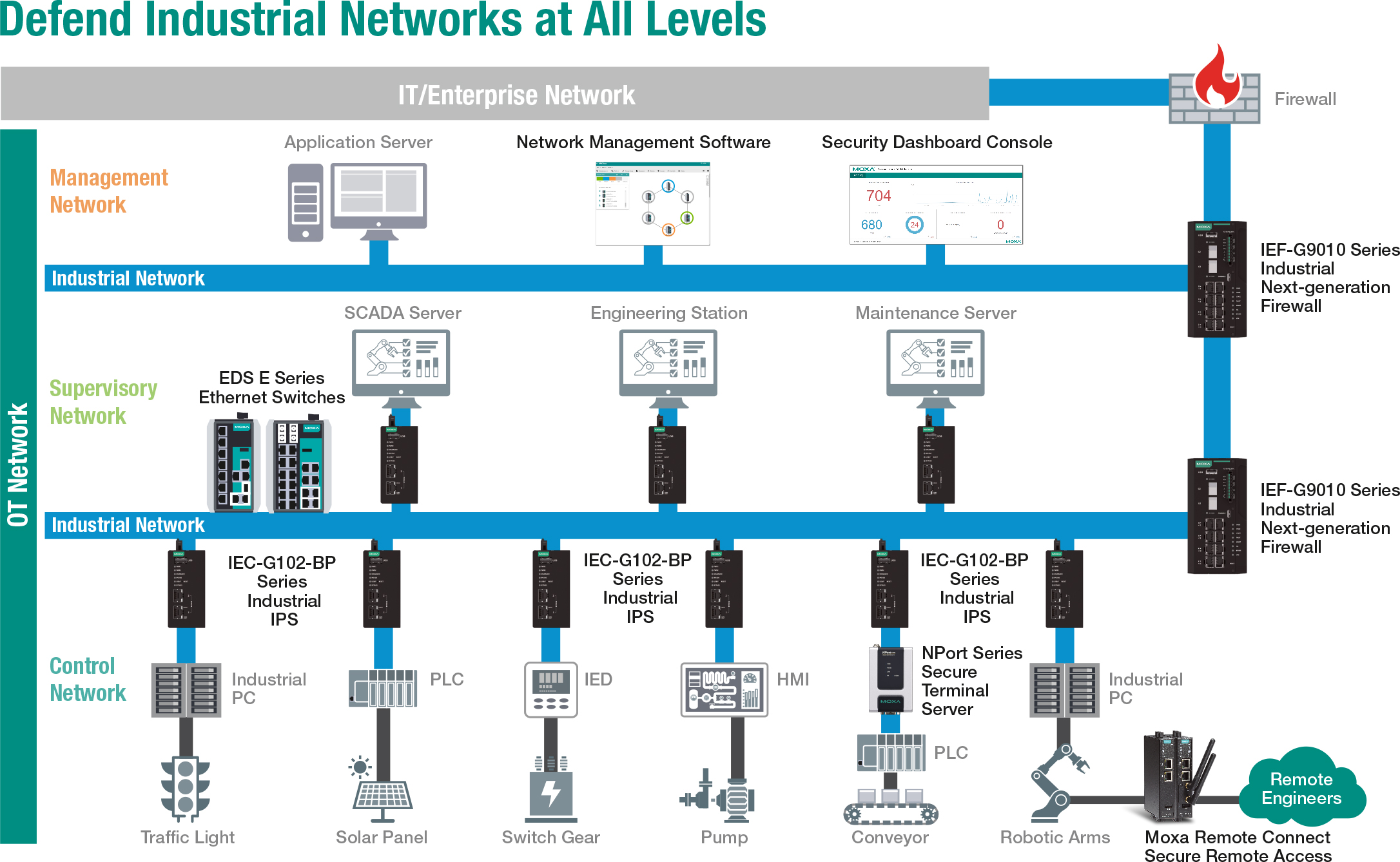

Om operationele efficiëntie en beschikbaarheid na te streven, is het altijd belangrijk om rekening te houden met cyberbeveiliging. Men kan industriële netwerken beter beveiligen door een veilige funderingsvriendelijke netwerkinfrastructuur, waardoor geautoriseerd verkeer naar de juiste plaatsen kan stromen, of door kritieke assets te identificeren en deze gelaagde, proactieve bescherming te bieden, zoals een industriëleIPS en whitelisting controle.

Industriële IPS

Een IPS detecteert en blokkeert geïdentificeerde bedreigingen door netwerken voortdurend te monitoren, op zoek te gaan naar mogelijke kwaadaardige cyberincidenten en informatie daarover te loggen. Het beschikt over Deep Packet Inspection (DPI) technologie, verbetert de zichtbaarheid van de netwerkbeveiliging, helpt uiteindelijk de risico's te beperken en industriële netwerken te beschermen tegen beveiligingsbedreigingen. De IPS kan voor kritieke assets, zoals PLC’s en HMI’s, geplaatst worden om de netwerkbeveiliging te verbeteren en de beschikbaarheid van het netwerk te garanderen, terwijl die assets tegen manipulatie door kwaadwillige actoren beschermd worden. Het doel is tweeledig: kwaadaardig verkeer blokkeren en het probleem beperken als het zich toch voordoet.

Rekening houden met bewerkingsvereisten

“Hoewel IPS-technologie al een tijdje heel goed werkt op IT-netwerken, is het moeilijk om een IPS rechtstreeks in OT-netwerken in te zetten. De eerste prioriteit van OT-netwerken is immers beschikbaarheid en prestaties, terwijl bij IT cyberbeveiliging vertrouwelijkheid op de eerste plaats komt. Als men bij de implementatie van een IPS in OT-netwerken geen rekening houdt met de dagelijkse bewerkingsvereisten van OT-ingenieurs, kunnen belangrijke besturingsopdrachten voor de productie geblokkeerd worden en de bedrijfsvoering verstoord”, stelt Karel Mus van Technolec. “Om te voldoen aan de OT-cyberbeveiligingsvereisten, is het essentieel om OT-gecentreerde DPI-technologie te gebruiken. Die kan immers meerdere industriële protocollen identificeren en specifieke functies zoals lees- of schrijftoegang toestaan of blokkeren. Op basis van het geïdentificeerde protocol kan een industriële IPS vervolgens ongeautoriseerde protocollen of functies voorkomen, waardoor het verkeer op industriële netwerken vertrouwd en niet schadelijk is.”

Whitelisting controle

Een andere mogelijkheid is ‘whitelisting controle’, waarbij alleen toegang verleend wordt tot de geautoriseerde apparaten, service, protocolindeling en besturingsopdrachten van een geautoriseerde lijst, de zogenaamde witte lijst. Op die manier worden alle netwerkactiviteiten op industriële netwerken geautoriseerd en kunnen netwerkexploitanten gedetailleerde toegangscontroles op verschillende niveaus definiëren, afhankelijk van operationele vereisten. “OT-ingenieurs kunnen een witte lijst van apparaten en services of IP-poorten definiëren die toegang hebben tot het gehele of een deel van het netwerk. Ze kunnen ook het geautoriseerde protocolformaat definiëren om te voorkomen dat onbevoegde commando's door de netwerken gaan en zelfs definiëren welke besturingsopdrachten door het netwerk kunnen gaan om menselijke fouten te verminderen die gepaard gaan met het verzenden van een verkeerde besturingsopdracht”, licht de zaakvoerder van Technolec toe. “Dankzij dergelijke controle op een witte lijst wordt de kans op een DoS-aanval door OT-trojans aanzienlijk verminderd.”

OT-IT Integrated Security van Moxa

Als reactie op de toenemende cyberdreigingen introduceert Moxa, dat al langer beveiligde netwerkapparatuur, zoals routers en Ethernet switches ontwikkelt, zijn Industrial Cybersecurity Solution. Mus van officieel verdeler Technolec sluit af: “Door OT- en IT-technologieën effectief te integreren, beschermt de industriële IPS van Moxa uw kritieke assets tegen de nieuwste cyberbeveiligingsbedreigingen en helpt het de transitie van de industriële wereld naar veilige automatiseringsarchitecturen te versnellen.”